エグゼクティブサマリ

2018年に公表されたウェブサイトからのクレジットカード情報漏えい事件をまとめた。同年6月1日に改正割賦販売法が施行後も継続してカード情報漏えい事件は発生しており、カード情報「非保持」に対応した攻撃が目立つ結果となった。事件の一覧

下表に、本年(2018年)に公表されたウェブサイトからのクレジットカード情報漏えい事件をまとめました。サイト名、漏洩の期間、漏洩件数(最大)、セキュリティコード漏洩の有無、偽決済画面への誘導があったかを記載しています。| サイト名 | 漏洩期間 | 漏洩件数 | セキュリティコード | 偽決済画面誘導 |

|---|---|---|---|---|

| C.O.U.オンラインショップ | 2017/8/5~2017/9/15 | 335 | 漏洩 | |

| パレタス オンラインショップ | 2017/4/27~2017/7/18 | 821 | 漏洩 | |

| 健康食品通販サイト (森永乳業株式会社) | 2015/1/7~2017/10/16 | 29,773 | ||

| A-Web 倶楽部「宅配サービス」 | 2017/12/17~2018/3/27 | 3,412 | ||

| プリンスホテル予約サイト | ~2017/8 | 66,960 | ||

| こうのとり検査薬.NET | 2017/8/7~2018/1/18 | 11,314 | 漏洩 | |

| evameva Online Shop | 2018/3/7~2018/6/19 | 358 | 漏洩 | |

| アサヒ軽金属工業株式会社 「Webショッピングサイト」 | 2017/1/14~2018/5/25 | 77,198 | ||

| SOKAオンラインストア」 | 2018/7/30~2018/8/24 | 2,481 | 漏洩 | あり |

| 伊織ネットショップ | 2018/5/8~2018/8/22 | 2,145 | 漏洩 | あり |

| ZOWHOW | 2018/4/25~2018/7/18 | 397 | 漏洩 | |

| EDITMODE | 2018/3/7~2018/7/11 | 14,679 | 漏洩 | |

| 銀座ウエストオンライン通販サイト | 2018/9/12~2018/11/2 | 668 | 漏洩 | あり |

| DLmarket | 2018/10/17~2018/11/12 | 7,741 | 漏洩 | あり |

セキュリティコードが漏洩する事例が多い

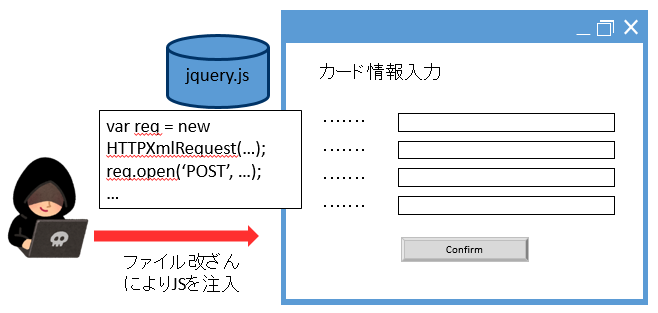

上表からわかるように、セキュリティコードまで漏洩する例が14件中10件と多くなっています。昨年以前でもセキュリティコードが漏洩する事件は継続的に発生しており、以下の記事にまとめたことがあります。決済代行を使っていてもクレジットカード情報が漏洩するフォーム改ざんに注意

ここでいう「フォーム改ざん」の手口は、以下の記事の「タイプ4」に相当するものです。

クレジットカード情報盗み出しの手口をまとめた

この「タイプ4」が日本で初めて使われたのは、上記記事からもわかるように、2013年3月のJINSオンラインショップ事件です。上表の事件にもタイプ4のものが多いのではないかと予想しますが、はっきりタイプ4と思われるのは、パレタスオンラインショップの事件です。同社のリリースには以下のように記されています。

弊社公式通販サイトのウェブサーバーに外部からの不正アクセスがあり、不正プログラムが仕組まれたためカード会員データが流出したことが判明しております。不正プログラムがどのようなものか不詳ですが、有力な仮説としては、下図のように入力フォームにJavaScriptが組み込まれ、フォームに入力したカード情報が攻撃者のサイトに転送されていたのではないでしょうか。

また、同社は対策として下記のように書いています。

弊社では、通販サイトにおいて、より信頼性の高い、カード決済代行会社の提供するリンク型システムへの移行を決定しております。また、WEB改ざん検知サービスを導入いたしました。これら対策は、Type4のカード情報窃取に対して有力な防御策になるものです。

偽決済画面への誘導手口の増加

SOKAオンラインストアの手口は「偽決済画面」に誘導するというものであり、新しい手口だったので以下の記事で詳しく報告しました。ECサイトからクレジットカード情報を盗み出す新たな手口

さらに、この事件以降、偽決済画面への誘導手口が使用された事件が合計4件発生しています(SOKAオンラインストア事件を含む)。それらのうち2件について以下に説明します。

伊織ネットショップの事例

今治タオルの販売サイト伊織ネットショップの事例は、公式リリースで手口の詳細が公開されていてとても興味深いものです。以下は、正常系の画面遷移です。【重要】カード情報流出についての、ご質問とご回答 - タオル専門店「伊織」 より引用

そして、以下が攻撃後の画面遷移で、「偽のカード入力画面」が画面遷移に挿入されています。

【重要】カード情報流出についての、ご質問とご回答 - タオル専門店「伊織」 より引用

この画面遷移は、私の目にはいささか「雑」に見えます。カード情報の入力画面は本来「ご注文内容確認」の後に出てくるものですし、オリジナルの画面遷移もそうなっていますが、改ざん後の遷移では、カード入力(偽)→注文内容確認→カード入力(正)と不自然な遷移になっています。ITに詳しい人が使えば不自然さに気づきそうなものですが、しばらくは不自然さに気づかれなかった模様です。

伊織ネットショップの事件では、事件発覚のきっかけは、「2018年8月22日夕方、弊社サイトにおいてフィッシングサイト(偽のクレジットカード番号の入力画面)へジャンプする事象が確認され」(同社リリースより引用)とあるので、前記不自然さにより異常が発覚した可能性はあります。

銀座ウエストの事例

一方、銀座ウエストの事例はさらに巧妙になっています。偽の決済サイトに進むことは同じですが、偽の決済サイトは、「決済代行会社の類似したドメインURL」であったと報告されています。下図は銀座ウェストのリリースからの引用です。洋菓子舗ウエスト|よくあるご質問と回答 より引用(*1)

通常、偽のサイトは本物そっくり(本物と同一)の画面デザインにしますが、この例ではドメイン名まで本物に似せていたことがわかります。伊織の事件よりも巧妙化しています。

*1 この図は、私のブログ記事の図を参考に、図を現実の事件に合わせて変更したものです。そのため元のブログ記事と図の意匠が類似していますが、私は図版利用の許可をしておりますので権利上の問題はありません。

まとめ・対策

2018年に公表されたウェブサイトからのクレジットカード情報漏えい事件をまとめました。本年後半には、「偽決済画面」への誘導手口が目立つ結果となり、以前SOKAオンラインショップの事件を紹介した際に『紹介した手口は、クレジットカード情報「非保持化」では対策できないものであり、今後のクレジットカード情報漏洩事件の主流となる可能性があります』と書いた通りになりつつあります。対策としては、先に書いたように、まずは基本的な以下の施策が必須となります。

- ウェブアプリケーションやソフトウェアライブラリ、プラットフォームの脆弱性対策(パッチ適用など)

- 管理者等のパスワードを強固にする(可能ならばインターネットからは管理者ログインできないよう設定する)

- Web Application Firewall(WAF)の導入

- ファイルパーミッションとファイルオーナーの適切な設定

- 改ざん検知システムの導入