弊社が運営する「ヤマダウエブコム・ヤマダモール」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

漏洩した情報は以下のように発表されています。

- クレジットカード番号

- 有効期限

- セキュリティコード

本稿では、この件を含め、本年の現時点までのウェブサイトからのクレジットカード情報漏えい事件についてまとめました。

事件の一覧

下表に本年(2019年)の現時点までに公表されたウェブサイトからのクレジットカード情報漏洩事件をまとめました。サイト名、漏洩期間、漏洩件数(最大)、セキュリティコードの漏洩有無、漏洩の手口(後述)を記載しています。| サイト名 | 漏洩期間 | 漏洩件数 | セキュリティコード | 漏洩手口 |

|---|---|---|---|---|

| バニーファミリー横浜ネットショップ | 2018年6月28日~同年10月25日 | 241件 | 漏洩 | Type5 |

| オンライン通販サイト(ハセ・プロ) | 2018年10月1日~2019年1月24日 | 1,311件 | 漏洩 | Type5 |

| 歯学書ドットコム | 2012年11月11日~2018年12月28日 | 5,689件 | 漏洩 | 不明 |

| 本味主義 | 2017年5月22日~2018年10月14日 | 2,926件 | 漏洩 | Type4? |

| 子供服サーカス | 2018年10月1日~2019年1月18日 | 2,200件 | 漏洩 | Type4 |

| エコレオンラインショップ | 2018年5月16日~2018年12月11日 | 247件 | 漏洩 | Type4 |

| ななつ星 Gallery | 2013年10月5日(サイト開設日)~ 2019年3月11日(サイト閉鎖日) | 3,086件 | 漏洩 | 不明 |

| 「ショコラ ベルアメール」オンラインショップ | 2018年8月6日~2019年1月21日 | 1,045件 | 漏洩 | Type5 |

| エーデルワイン オンラインショップ | 2015年7月8日~2018年8月5日 | 1,140件 | 漏洩 | 不明 |

| 小田垣商店オンラインショップ | 2018年4月3日~2018年5月16日及び 2018年9月3日~2019年2月28日 | 2,415件 | 漏洩 | 不明 |

| 藤い屋オンラインショップ | 2018年10月15日~2019年1月28日 | 477件 | Type5 | |

| エンターテインメントホビーショップ ジャングル | 2017年5月2日~2018年11月6日 | 2,507件 | 漏洩 | Type2 |

| ヤマダウエブコム・ヤマダモール | 2019年3月18日~2019年4月26日 | 37,832件 | 漏洩 | Type4 |

大半の事件でセキュリティコードが漏洩している

上表からわかるように、藤い屋オンラインショップを除いたすべての事件でセキュリティコードが漏洩しています。昨年のまとめも見ていただくとわかりますが、最近のウェブサイトからのクレジットカード情報漏洩では、セキュリティコードが漏洩する方がむしろ普通です。昨年10月のブログ記事「クレジットカード情報盗み出しの手口をまとめた」では、クレジットカード情報を窃取する手口をType1~Type5にまとめましたが、この中で、Type4とType5はセキュリティコードを容易に盗むことができます。

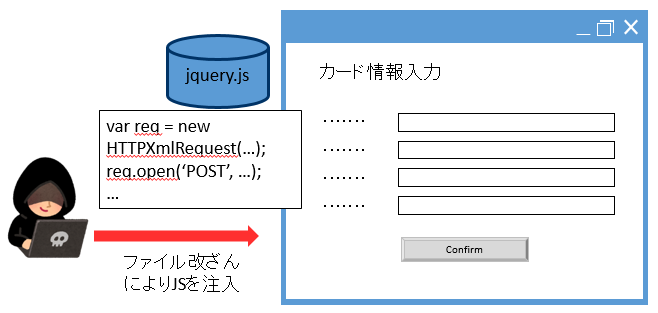

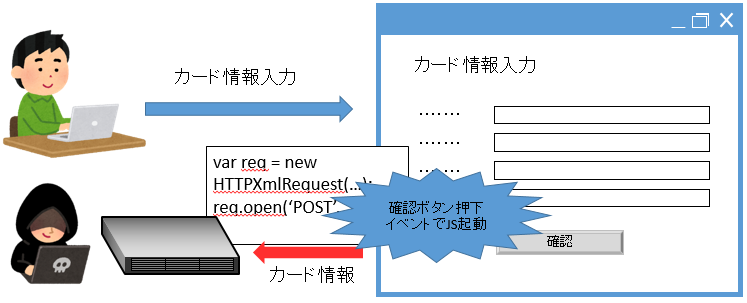

Type4の手口とは

ここでType4の手口について説明します。下図のように、カード情報入力画面に細工を施すことがType4の特徴です。下図はサイト利用者がクレジットカード情報を入力している様子です。入力フォームに仕掛けられたJavaScriptにより、カード情報は攻撃者の管理するサーバーに送信されています。

ヤマダ電機のサイトからの情報漏えいがこのパターンと推測する理由は、リリースの以下の記述からです。

(1)原因そして、同じくType4と推測されるサイトとしては下記があります。

第三者によって「ヤマダウエブコム・ヤマダモール」に不正アクセスされ、ペイメントアプリケーションの改ざんが行われたため

弊社が運営する「ヤマダウエブコム・ヤマダモール」への不正アクセスによる個人情報流出に関するお詫びとお知らせより引用

Q.子供服サーカス、および子供服ミリバールからクレジットカード情報が流出したのですか?

弊社ではカード情報を保有しておりません。今回は、注文情報入力画面 が 不正アクセスにより 改竄され、カード入力画面で入力されたお客様のカード情報が、流出したと思われます。

【Q&A】クレジットカード情報流出に関するご質問と回答(株式会社サーカス)より引用

2018 年5 月16 日に攻撃者が、データベースへ不正な仕掛けをページ内に埋め込んだとみられます。

その仕掛けは、ページ内の入力フォームに入力されたカード会員情報を正規の処理とは別に外部サイトへ転送する機能を持っていた為、2018年5月16日以降当該サイトのカード利用者のカード会員情報が搾取されていたと考えられる、との事でした。

エコレ通販サイトにおける不正アクセスによるお客さま情報の流出懸念に関するお知らせ より引用

Type5の手口も依然活発

一方、昨年から使われた始めたType5も依然として活発です。下図は、バニーファミリー横浜のFAQからの引用です。【重要】カード情報流出についての、ご質問とご回答 バニーファミリー横浜 公式オンラインショップ より引用

そして、下図が攻撃後の画面遷移で、「偽のカード入力画面」が画面遷移に挿入されています。

【重要】カード情報流出についての、ご質問とご回答 バニーファミリー横浜 公式オンラインショップ より引用

この遷移は、「2018年に公表されたウェブサイトからのクレジットカード情報漏えい事件まとめ」で紹介した伊織の事例と酷似しており、偽画面のドメイン名まで同じです。同一犯人、あるいは同一犯行グループではないでしょうか。

また、以下のように、ハセ・プロ、ショコラ ベルアメール、藤い屋についてもこの手口であることがリリースからわかります。

フィッシングサイトによるクレジットカード情報不正取得についてのお詫びと注意喚起のお知らせ (株式会社ハセ・プロ)より引用

「ショコラ ベルアメール」のオンラインショップへの不正アクセスに関するご質問と回答 より引用

2018年10月15日から2019年1月28日までの期間においてシステムが改ざんされた痕跡があり、 クレジットカード決済を選択されたお客様が偽の決済画面へ誘導され、そこで入力されたクレジットカード情報が流出し、 一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。

弊社が運営する「藤い屋オンラインショップ」への不正アクセスによる個人情報流出に関するお詫びとお知らせより引用

なぜ入力フォームからクレジットカード情報を盗むのか

ブログ記事「ECサイトからクレジットカード情報を盗み出す新たな手口」にて紹介したように、昨年の6月1日に改正割賦販売法が施行され、クレジットカード情報を扱うECサイト事業者にもカード情報保護が求められるようになりました。そして、この保護についてのガイドラインになるのが、『クレジット取引セキュリティ協議会の「実行計画」』であり、中身はクレジットカード情報番号の非保持化が柱になっています。具体的には、以下に示す「JavaScript(トークン)型」と「リダイレクト(リンク)型」による決済システムが推進されています。

以下は、JavaScript型の決済の様子です。入力フォームは加盟店(ECサイト)側にありますが、カード情報はECサイトのサーバーを通過せず、JavaScriptにより直接決済代行事業者にカード情報を送信する方式です。

実行計画2019 より引用

JavaScript型の場合、先に説明したType4およびType5でカード情報を盗むことができます。

一方下図はリダイレクト型決済の概念図です。カード情報を入力する際には、決済代行事業者の画面に遷移するため、ECサイト側では一切生のカード情報を扱わず、安全性が高い方法と考えられていました。

実行計画2019 より引用

しかし、前記Type5の攻撃ではリダイレクト型決済でもカード情報を盗むことができます。今年のカード情報窃取事件ではType4とType5が使い分けられていますが、これは決済方式に合わせて適した方法が採用されたものと考えられます。

カード情報非保持化で満足せず基本的な対策を

以上で説明してきたように、経産省およびクレジット取引セキュリティ協議会の進める「カード情報非保持化」では十分にカード情報を保護できる状況ではありません。基本に立ち返って、以下の対策を推奨します(2018年末の記事の再掲)。- ウェブアプリケーションやソフトウェアライブラリ、プラットフォームの脆弱性対策(パッチ適用など)

- 管理者等のパスワードを強固にする(可能ならばインターネットからは管理者ログインできないよう設定する)

- Web Application Firewall(WAF)の導入

- ファイルパーミッションとファイルオーナーの適切な設定

- 改ざん検知システムの導入

[PR]

徳丸が代表を務めるEGセキュアソリューションズ株式会社では、ECサイトを堅牢にするための各種セキュリティサービスを提供しています。